Practica SOLORZANO

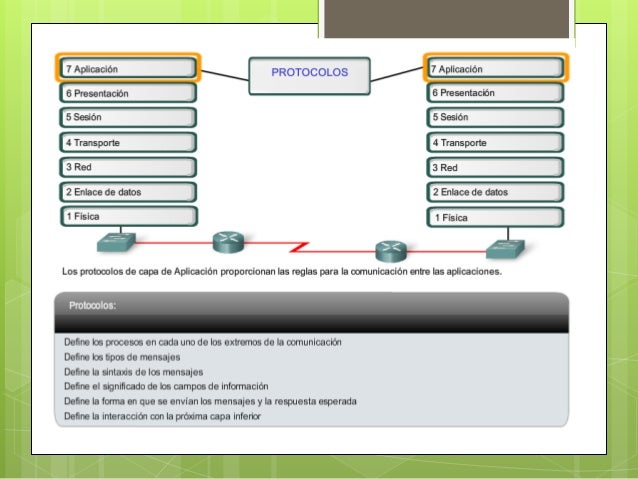

CAPAS DEL MODELO OSI

7 CAPA APLICACIÓN:

HTTP: El protocolo de transferencia de hipertexto (HTTP, HyperText Transfer Protocol) es el protocolo usado en cada transacción de la Web (WWW).

HTTP define la sintaxis y la semántica que utilizan los elementos software de la arquitectura web (clientes, servidores, proxies) para comunicarse. Es un protocolo orientado a transacciones y sigue el esquema petición-respuesta entre un cliente y un servidor.

HTTP es un protocolo sin estado, es decir, que no guarda ninguna información sobre conexiones anteriores. El desarrollo de aplicaciones web necesita frecuentemente mantener estado. Para esto se usan las cookies, que es información que un servidor puede almacenar en el sistema cliente. Esto le permite a las aplicaciones web instituir la noción de "sesión", y también permite rastrear usuarios ya que las cookies pueden guardarse en el cliente por tiempo indeterminado.

SMTP: Simple Mail Transfer Protocol (SMTP) Protocolo Simple de Transferencia de Correo, es un protocolo de la capa de aplicación. Protocolo de red basado en texto utilizado para el intercambio de mensajes de correo electrónico entre computadoras u otros dispositivos (PDA's, teléfonos móviles, etc.).

El correo puede ser almacenado por la aplicación SMTP en memoria o disco y un servidor SMTP de la red, eventualmente chequea si hay correo e intenta enviarlo. Si el usuario o el computador no están disponibles en ese momento, intenta en una segunda oportunidad. Si finalmente el correo no puede ser enviado, el servidor puede borrar el mensaje o enviarlo de regreso al nodo origen.

POP: En informática se utiliza el Post Office Protocol (POP3, Protocolo de la oficina de correo) en clientes locales de correo para obtener los mensajes de correo electrónico almacenados en un servidor remoto. La mayoría de los suscriptores de los proveedores de Internet acceden a sus correos a través de POP3.

POP3 está diseñado para recibir correo, no para enviarlo; le permite a los usuarios con conexiones intermitentes ó muy lentas (tales como las conexiones por módem), descargar su correo electrónico mientras tienen conexión y revisarlo posteriormente incluso estando desconectados. Cabe mencionar que la mayoría de los clientes de correo incluyen la opción de dejar los mensajes en el servidor, de manera tal que, un cliente que utilice POP3 se conecta, obtiene todos los mensajes, los almacena en la computadora del usuario como mensajes nuevos, los elimina del servidor y finalmente se desconecta.

IMAP: Internet Message Access Protocol, es un protocolo de red de acceso a mensajes electrónicos almacenados en un servidor. Mediante IMAP se puede tener acceso al correo electrónico desde cualquier equipo que tenga una conexión a Internet.

IMAP y POP3 son los dos protocolos que prevalecen en la obtención de correo electrónico. Todos los servidores y clientes de email están virtualmente soportados por ambos, aunque en algunos casos hay algunas interfaces específicas del fabricante típicamente propietarias.

FTP: (File Transfer Protocol): Es un protocolo orientado a conexión que define los procedimientos para la transferencia de archivos entre dos nodos de la red (cliente/servidor). Cada nodo puede comportarse como cliente y servidor. FTP maneja todas las conversiones necesarias para lograr la interoperabilidad entre dos computadores que utilizan sistemas de archivo diferentes y que trabajan bajo sistemas operativos diferentes. FTP está mecanismos de seguridad y autenticidad.

TELNET: Es el protocolo que define el conjunto de reglas y criterios necesarios para establecer sesiones de terminal virtual sobre la red. Telnet define los mecanismos que permiten conocer las características del computador destino. Asimismo, permite que los dos computadores (cliente y servidor) negocien el entorno y las especificaciones de la sesión de emulación de terminal.

6 CAPA PRESENTACIÓN:

ASN.1.: Abstract Syntax Notation One (notación sintáctica abstracta 1, ASN.1). Es un protocolo de nivel de presentación en el modelo OSI. Es una norma para representar datos independientemente de la máquina que se esté usando y sus formas de representación internas.

5 CAPA SESIÓN:

NetBIOS: "Network Basic Input/Output System", es, en sentido estricto, una especificación de interfaz para acceso a servicios de red, es decir, una capa de software desarrollado para enlazar un sistema operativo de red con hardware específico. NetBIOS fue originalmente desarrollado por IBM y Sytek como API/APIS para el software cliente de recursos de una Red de área local (LAN). Desde su creación, NetBIOS se ha convertido en el fundamento de muchas otras aplicaciones de red.

NetBIOS, permite a las aplicaciones 'hablar' con la red. Su intención es conseguir aislar los programas de aplicación de cualquier tipo de dependencia del hardware. También evita que los desarrolladores de software tengan que desarrollar rutinas de recuperación ante errores o de enrutamiento o direccionamiento de mensajes a bajo nivel.

RPC: Remote Procedure Call, Llamada a Procedimiento Remoto: es un protocolo que permite a un programa de ordenador ejecutar código en otra máquina remota sin tener que preocuparse por las comunicaciones entre ambos. El protocolo es un gran avance sobre los sockets usados hasta el momento. De esta manera el programador no tenía que estar pendiente de las comunicaciones, estando éstas encapsuladas dentro de las RPC.

SSL Secure Sockets Layer: un protocolo desarrollado por Netscape para transmitir documentos privados a través de la Internet. SSL uses a cryptographic system that uses two keys to encryptdata − a public key known to everyone and a private or secret key known only to the recipient of the message. SSL utiliza un sistema criptográfico que emplea dos claves a los datos cifrar - una clave pública conocida por todos y una clave privada o secreta conocida sólo por el destinatario del mensaje. Both Netscape Navigator and I nternet Explorer support SSL, and many Web sites use the protocol to obtain confidential user information, such as credit card numbers.

Tanto Netscape Navigator e internet Explorer soporte SSL, y muchos sitios web utilizan el protocolo para obtener información confidencial del usuario, tales como números de tarjetas de crédito. By convention, URLs that require an SSL connection start with https: instead of http :. Por convenio, las direcciones URL que requieren una conexión SSL empiezan con https: en lugar de http:.

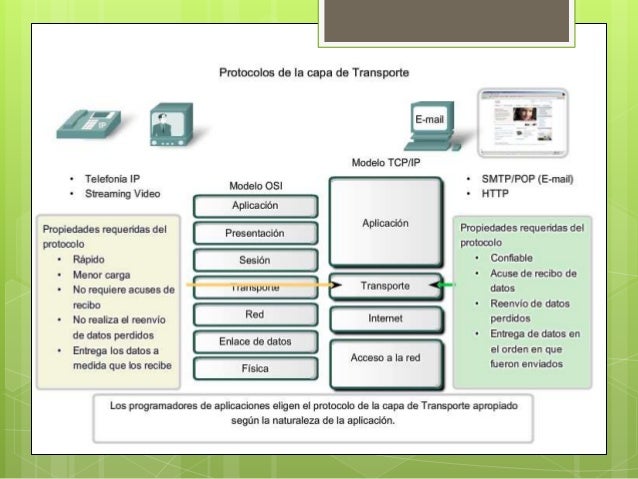

4 CAPA TRANSPORTE:

TCP (Transmision Control Protocol): Es un protocolo orientado a conexión, full-duplex que provee un circuito virtual totalmente confiable para la transmisión de información entre dos aplicaciones. TCP garantiza que la información enviada llegue hasta su destino sin errores y en el mismo orden en que fue enviada.

SPX: El protocolo Intercambio de Paquetes en Secuencia es la implementación del protocolo SPP (Sequenced Packet Protocol) de Xerox. Es un protocolo fiable basado en comunicaciones con conexión y se encarga de controlar la integridad de los paquetes y confirmar los paquetes recibidos a través de una red.

UDP (User Datagram Protocol): Es un protocolo no orientado a conexión full duplex y como tal no garantiza que la transferencia de datos sea libre de errores, tampoco garantiza el orden de llegada de los paquetes transmitidos. La principal ventaja del UDP sobre el TCP es el rendimiento; algunas de las aplicaciones que utilizan.

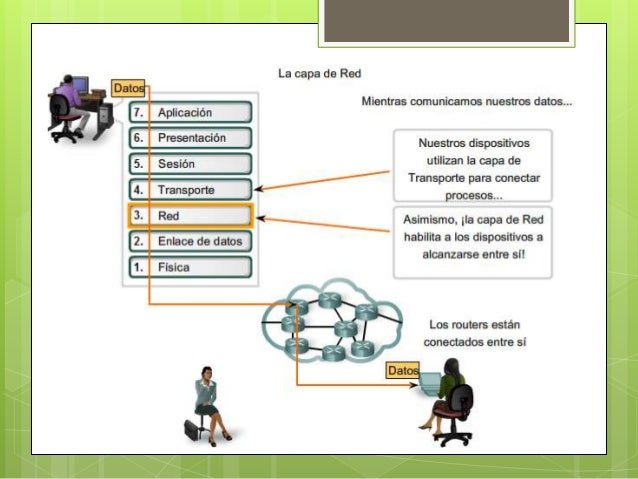

3 CAPA RED:

IP (Internet Protocol): Provee la información necesaria para permitir el enrutamiento de los paquetes en una red. Divide los paquetes recibidos de la capa de transporte en segmentos que son transmitidos en diferentes paquetes. IP es un protocolo no orientado a conexión.

ICMP (Internet Control Message Protocol): Este protocolo se emplea para el manejo de eventos como fallas en la red, detección de nodos o enrutadores no operativos, congestión en la red, etc.

ARP (Address Resolution Protocol): Permite localizar la dirección física (Ethernet, Token Ring, etc.) de un nodo de la red, a partir de su dirección lógica la cual es conocida. A nivel de la capa de red, los nodos se comunican a través del uso de direcciones IP; no obstante, los paquetes IP se entregan a la capa de enlace para su colocación en el canal de comunicación. En ese momento, el protocolo de la capa de enlace no tiene conocimiento de la dirección física del nodo destino.

La estrategia que utiliza ARP para investigar la dirección física es enviar un mensaje a todos los nodos de la red consultando a quien pertenece la dirección lógica destino. Cuando el nodo destino recibe el mensaje y lo pasa a la capa de red, detecta que es su dirección IP y reconoce que el nodo origen está solicitando su dirección física y responde.

RARP (Reverse Address Resolution Protocol): Ejecuta la operación inversa al protocolo ARP, permite a un nodo de la red localizar su dirección lógica a partir de su dirección física. Esta aplicación se utiliza en aquellos nodos de la red, que no proveen facilidades para almacenar permanentemente su dirección IP, como por ejemplo: microcomputadores o terminales sin disco duro.

PROXY ARP: Cuando un nodo en la red “A” requiere comunicarse con otro nodo en la red “B”, necesita localizar su dirección física, sin embargo como los nodos se encuentran en redes distintas, es el enrutador quien se encarga de efectuar el calculo de la dirección. En tal sentido, la dirección física entregada al nodo en la red “A” corresponde al enrutador conectado a esa red.

2 CAPA ENLACE:

Protocolo LAN: Una red de área local (LAN) es una red de datos, de alta velocidad, tolerante a fallos que abarca un área geográfica relativamente pequeña. Ésta conecta típicamente estaciones de trabajo, computadoras personales, impresoras y otros dispositivos. Las redes LAN ofrecen a los usuarios de computadoras muchas ventajas, incluyendo acceso compartido a dispositivos y aplicaciones, intercambio de archivos entre usuarios conectados, y comunicación entre usuarios vía correo electrónico y otras aplicaciones.

Protocolos WAN: (Wide Area Network) operan en las tres capas más bajas del modelo de referencia OSI y definen la comunicación sobre varios medios de área extendida.

Una red de área amplia o WAN (Wide Area Network) se extiende sobre un área geográfica extensa, a veces un país o un continente, y su función fundamental está orientada a la interconexión de redes o equipos terminales que se encuentran ubicados a grandes distancias entre sí. Para ello cuentan con una infraestructura basada en poderosos nodos de conmutación que llevan a cabo la interconexión de dichos elementos, por los que además fluyen un volumen apreciable de información de manera continua.

Por esta razón también se dice que las redes WAN tienen carácter público, pues el tráfico de información que por ellas circula proviene de diferentes lugares, siendo usada por numerosos usuarios de diferentes países del mundo para transmitir información de un lugar a otro.

1 CAPA FÍSICA:

Cable coaxial

* Cable de fibra óptica

* Cable de par trenzado

* Microondas

* Radio * Paloma * RS-232

UN PEQUEÑO VIDEO REFERENTE A LAS CAPAS DE LOS PROTOCOLOS OSI

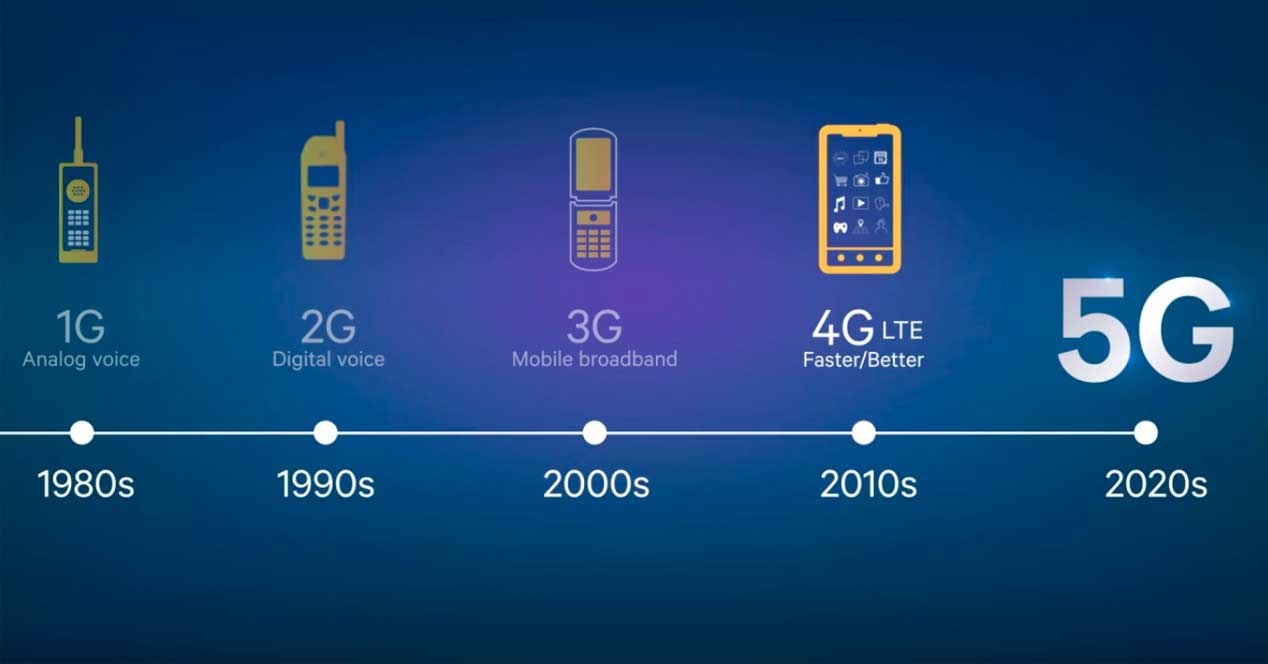

DIFERENCIAS ENTRE 4G Y 5G

Una de las primeras diferencias que nos encontramos entre el 5G y el 4G es el funcionamiento. Ya que la nueva red móvil, hace uso de radiofrecuencias únicas de 5G. De este modo, logra algo que la anterior generación no consigue alcanzar. El espectro radioeléctrico es algo que se divide en bandas, cada tiene unas características únicas a medida se aumenta a frecuencias más elevadas.

En el caso de las redes 4G, se hace uso de unas frecuencias por debajo de los 6 GHz. Por el contrario, con la nueva tecnología, se hará uso de unas frecuencias extremadamente elevadas, que podrían ir de un rango de entre 30 GHz a 300 GHzen algunos casos. La elevas frecuencias pueden tener muchas ventajas. Especialmente porque dan soporte a una gran capacidad de datos a gran velocidad.

Esto ayuda a que estén menos saturadas de datos. De modo que sería posible usarlas para aumentar la demanda de ancho de banda. También se pueden configurar con otras señales inalámbricas sin causar alguna interferencia. Por lo que es notablemente diferente a las torres 4G, que disparan datos en todas las direcciones. Esto es algo que provoca desperdicio de energía.

Además, hay que mencionar que el 5G hace uso de longitudes de onda más cortas. Esto ayuda a que las antenas puedan ser más pequeñas que las actuales. Algo que ayudaría a que se pueda dar soporte a más de 1.000 dispositivos por metro que los que el 4G ofrece. Además, permite de esta manera enviar datos a mayor velocidad, a una mayor cantidad de usuarios.

Otra de las grandes diferencias entre las dos es que las redes 5G van poder entender con mayor facilidad el tipo de datos que se están solicitando. De esta manera, va a poder cambiar a un modo con menor potencia cuando no esté en uso. Y cambiarían de nuevo a un modo de mayor potencia cuando se lleve alguna actividad a cabo en la que se requiere una mayor cantidad.

VELOCIDAD

Otra de las grandes diferencias hace referencia a la velocidad. El ancho de banda se refiere a la cantidad de datos que se mueven en una red en dicho momento. Por lo que en condiciones ideales, un dispositivo puede experimentar velocidades máximas. Pero, que dicha situación ideal ocurra es algo poco habitual.

Por eso, si nos centramos en la velocidad, el 5G es 20 veces más rápido que el 4G. Significa que en el tiempo que se descarga una pieza de datos con 4G (pensad en algún archivo, como una película o un vídeo), se podría haber descargado el mismo archivo 20 veces usando una red 5G. Así que la diferencia en ambos casos es notable.

El 5G nos deja con una velocidad máxima de descarga de 20 Gb/s, mientras que la de su antecesora es de 1 Gb/s. Aunque estas velocidades van a variar en función del momento, ya que hacen referencia a un dispositivo que no se mueve. En el momento en el que el dispositivo se mueve, como cuando vas en un medio de transporte, van a cambiar. Además, no hay una velocidad normal que se puede mencionar. Ya que hay muchos factores que tienen influencia en la misma. Y pueden cambiar en función de cada situación.

Además, no es posible comparar aún. Porque el 5G no ha llegado de forma oficial. Una vez se implemente, entonces será posible comparar estas velocidades. Hasta entonces, es una comparativa sobre el papel. Aunque algunas de sus mejoras ya son conocidas, como os contamos.

FUNCIONES

En las funciones que los usuarios podemos hacer podremos llevar a cabo las mismas acciones que con el 4G, solo que en este caso llegan algunas mejoras. Como os hemos mencionado, la velocidad es el principal cambio, con un notable incremento. Nos permitirá que páginas web carguen más rápido, que los vídeos carguen más rápido o tengamos menos problemas a la hora de hacer una llamada en Skype.

Esta es la expectativa, porque como os hemos dicho, el 5G no ha llegado todavía al mercado. Es algo que ocurrirá en los próximos meses. Hay algunos países que se preparan ya para su lanzamiento. Así que en los primeros meses de 2019 debería haber algunos países en los que su implementación sea un hecho. Aunque hasta que llegue mundialmente, podría pasar un tiempo, puede que hasta 2020 no esté disponible de forma estable en los principales mercados.

4G VS. 5G: ventajas de baja latencia

Además de facilitar la conexión de millones de dispositivos nuevos a internet (IoT), nos asegurará que estos aparatos apenas necesitarán enviar cantidades de información - cada varias horas - a través de internet. De esta forma, los nuevos aparatos de las “ciudades inteligentes” o “casas conectadas” apenas precisarán proporcionar datos, por lo que facilitará establecer protocolos de bajo ancho de banda para optimizar el tráfico de estos dispositivos conectados a internet 5G.

¿Qué puede hacer el 5G que el 4G no puede?

Dadas las marcadas diferencias en su rendimiento, está claro que el 5G allanará un nuevo camino hacia el futuro para los dispositivos móviles y la comunicación. ¿Qué significa esto realmente para nosotros como usuarios? El 5G todavía nos permitirá enviar mensajes de texto, hacer llamadas telefónicas, navegar por Internet y transmitir videos. De hecho, nada de lo que hacemos actualmente en nuestro dispositivo móvil, en lo que respecta a Internet, será quitado cuando estemos en 5G. Simplemente serán mejorados. Los sitios web se cargarán más rápido, los videos se cargarán aún más rápido, los juegos multijugador en línea dejarán de tener retardos, veremos un vídeo sin cortes cuando estemos usando Skype o FaceTime, etc. El 5G puede incluso ser tan rápido que todo lo que hacemos en Internet ahora relativamente rápido pasará a parecer ser instantáneo. Si terminamos usando el 5G en casa para reemplazar la conexión de cable, encontraremos que podemos conectar más dispositivos a Internet al mismo tiempo sin problemas de ancho de banda. Algunas conexiones a Internet en casa son tan lentas que simplemente no son compatibles con toda la nueva tecnología interconectada que está saliendo al mercado en estos días. El 5G en casa nos permitirá conectar nuestro smartphone, el termostato inalámbrico, la consola de videojuegos, las cámaras de seguridad inalámbricas y el ordenador, entre otros, al mismo router sin preocuparnos de que dejen de funcionar cuando están todos encendidos al mismo tiempo. Donde el 4G falla en proporcionar todos los datos necesarios a un número creciente de dispositivos móviles, el 5G abrirá las vías para más usos como el de los semáforos inteligentes, los sensores inalámbricos, las prendas de vestir móviles y la comunicación de coche a coche. Los vehículos que reciben datos GPS y otras instrucciones que ayudan a navegar por la carretera, como actualizaciones de software o alertas de tráfico y otros datos en tiempo real, requerirán de un Internet rápido para estar siempre al tanto. No es realista pensar que todo esto podría ser soportado por las redes 4G existentes. Dado que el 5G puede transportar datos mucho más rápidos que las redes 4G, no está fuera del ámbito la posibilidad de esperar ver más transferencias de datos sin comprimir. Lo que esto hará es, en última instancia, permitir un acceso aún más rápido a la información, ya que no será necesario descomprimirla antes de utilizarla.

5G EN ESPAÑA

En el caso concreto de España, llevamos muchos meses escuchando noticias sobre la llegada del 5G. Pero hasta que sea oficial tendremos que esperar un poco más aún. Las primeras pruebas se están llevando ya a cabo, de la mano de Movistar. La operadora es una de las principales involucradas en su expansión en España. Un proceso que se espera vaya a dar comienzo en los primeros meses de 2019. Pero no será hasta 2020 cuando se haya culminado.

Además de Movistar, también Vodafone y Huawei han estado trabajando en su desarrollo e implementación. De hecho, han sido los responsables de registrar la primera llamada 5G en nuestro país. De manera que podemos ver que se están dando ya los primeros pasos en la implementación de esta tecnología en nuestro país. Pero aún falta tiempo hasta que llegue de manera oficial y estable. Lo más probable es que en los primeros meses de 2019 vayamos a saber más, a medida su despliegue vaya comenzando. De esta manera, con el paso de los meses, el 4G irá dejando paso al 5G en todo el mundo. Al mismo tiempo, los fabricantes de teléfonos se van preparando con nuevos dispositivos, compatibles con esta tecnología.

ISP EN EL PERÛ

Claro Perú

Es la compañía más usada en el Perú, aparentemente tiene mejor cobertura y su señal es bastante estable. Ofrecen los servicios de telefonía móvil, telefonía fija, internet y televisión por suscripción. Hay abundantes puntos de venta y de recarga de servicios pre pago de esta compañía en toda la ciudad. Es muy común verlos en farmacias, cajas de supermercados y también en puestos ambulantes.Tienen un sistema de llamadas económicas entre suscriptores de Claro conocido como RPC. Número a discar antes de hacer llamadas de larga distancia internacional: 1912. Para mayor información de tarifas, planes y servicios, ingresa en su web www.claro.com.pe

ENTEL

Ofrece servicio de telefonía e internet móvil. No es de las compañías más usadas, aunque tiene buena cobertura y una señal muy estable. Igualmente puedes comprarlo y recargar sus servicios en farmacias, supermercados y puestos ambulantes. Número a discar antes de hacer llamadas de larga distancia internacional: 1990. Para mayor información sobre las llamadas de larga distancia internacional, puedes leer ¡aquí! Para mayor información de tarifas, planes y servicios, ingresa en su web www.entel.pe

MOVISTAR

Es una filial de telefónica, ofrece servicios de telefonía fija, telefonía móvil, internet y televisión por suscripción. Movistar es una de las compañías que presenta más fallas de cobertura en telefonía móvil, si envías un SMS puede llegar 72 horas después y las llamadas se cortan con frecuencia. Además si en tu teléfono que trajiste del extranjero instalas un chip Movistar –aunque sea un teléfono exclusivo de Movistar en tu país- no vas a contar con servicio de datos, aunque el vendedor de garantice que sí, que va a funcionar, no es cierto, no agarra plan de datos sino en teléfonos comprados en Perú.Tienen un sistema de llamadas económicas entre suscriptores de Movistar conocido como RPM. Al igual que las compañías anteriores puedes comprarlo y recargar sus servicios en farmacias, supermercados y puestos ambulantes. Número a discar antes de hacer llamadas de larga distancia internacional: 1911. Puedes ver una explicación de cómo se usa, ¡aquí!Para mayor información de tarifas, planes y servicios, ingresa en su web www.movistar.com.pe

OLO INTERNET

Olo es un servicio de internet inalámbrico pre pago. Puedes comprar el servicio con una copia de tu pasaporte, no necesitas carné de extranjería. Es un servicio que tiene cobertura limitada, así que antes de contratarlo deberás verificar en su web si tu lugar de residencia tiene cobertura. No es tan popular como las empresas anteriores, pero puedes conseguirlo en algunos supermercados y tiendas por departamento.Para mayor información de tarifas, planes y servicios, ingresa en su web olo.com.pe

BITEL

Es una marca de servicios de telecomunicaciones con la empresa vietnamita Viettel Telecom se identifica comercialmente en Perú, sus operaciones comerciales en Perú el 10 de julio de 2014 y es el operador de telefonía móvil que [2] Bitel ofrece servicios con una red 3G en la frecuencia de 900 MHz y 1900 MHz, también dispone de redes 4G LTE en la frecuencia de 900 MHz (LTE B8) y 2600 MHz (LTE B7), actualmente es el operador de telefonía móvil con la mayor cobertura 3G y 4G, ingresa a su web www.bitel.com.pe

AS400

QUE ES?

El AS/400 es un sistema integrado muy complejo que incluye el hardware, el software, la seguridad, una base de datos y otros componentes. La arquitectura avanzada AS/400 es única en que es extremadamente adaptable y puede incorporar fácilmente nuevas tecnologías. Esto es importante en mercado rápido de hoy de la computadora que cambia. El AS/400 se diseña para separar el software y el hardware así que los cambios en uno tienen poco efecto en el otro. Esto se logra a través del interfaz de la máquina (MI) que es un interfaz de la programación de software entre el uso, el sistema operativo y el hardware. El MI es un interfaz de programación de uso completo (API) fijó que todos los usos deben utilizar para conseguir a al hardware. Éste es cómo el AS400 alcanza la independencia del software.

Sistema Operativo OS/400

El sistema operativo para el AS/400 se llama OS/400. El OS/400 reside sobre el MI. Esto permite que el sistema operativo sea independiente del hardware. La mayoría de los componentes del sistema operativo manejan funciones tales como memoria, proceso, programa, y gerencia de I/O. En el AS/400 estas funciones de nivel inferior son manejadas por el código interno licenciado (LIC) que es el software de sistema operativo debajo del MI. El LIC protege programas de uso y OS/400 contra cambios del hardware. Así otra vez, guardando el software a parte del hardware.

Sistema de ficheros Integrado

El AS/400 contiene un sistema de ficheros integrado (IFS). Esto significa los usos escritos en otros sistemas de ficheros, PC, Unix, etc., puede tener acceso a los datos almacenados en el AS/400. El IFS integra todos los sistemas de ficheros en el AS/400 con un interfaz y un sistema de reglas. Cómo los reveladores AS/400 lograron éste debía utilizar una sola raíz, como un sistema de ficheros de la PC, y puso el resto de los sistemas de ficheros debajo de él. De un cliente de Windows el AS/400 aparecería como impulsión de la red. Bajo esa impulsión usted tendría PC-como los subdirectories para todos los sistemas de ficheros que el AS/400 apoya. Hay actualmente ayuda para los sistemas de ficheros de los sistemas de ficheros de la PC, de Unix, las bibliotecas OS/400, y otras. El IFS proporciona el acceso a los datos. Los datos deben estar en el formato compatible para el uso de la petición.

DB2/400 Base de datos - La Base de datos Integrada

El AS400 contiene una base de datos emparentada llamada DB2/400. DB2/400 se integra en el AS/400 en parte sobre el MI y en LIC. Conventional las bases de datos son en parte los componentes de software separados que residen encima del sistema operativo. Puesto que DB2/400 se integra a través del sistema entero puede alcanzar un nivel de la eficacia más alto porque se integra firmemente con los componentes con los cuales se comunica. El sistema de gerencia de la base de datos (DBMS) es un marco para almacenar y recuperar datos. Un DBMS debe tener un interfaz así que los usuarios pueden tener acceso y manipular a los datos. Hay dos interfaces al AS/400: Las especificaciones de la descripción de los datos (DDS) y lenguaje de interrogación estructurado (SQL). El DDS, o el interfaz nativo, fue transportado de la IBM System/38. Tiene una mirada y una sensación similares al sistema de gerencia de información de la IBM (IMS). El segundo interfaz para el AS/400 es SQL. Éste es el estándar de la industria para las bases de datos emparentadas y es un producto opcional que usted debe comprar por separado.

Almacenamiento De los Datos

Almacenamiento de los datos de apoyo DB2/400. Los cuatro componentes principales que DB2/400 utiliza para el almacenamiento de los datos son: la transformación y la propagación filetea para cargar el almacén de los datos, el servidor de la base de datos del almacén de los datos, las herramientas del análisis y del usuario final, y las herramientas para manejar la información sobre el almacén de los datos.

Las herramientas de la transformación y de la propagación se utilizan para moverse y para manipular datos en una forma más apropiada para el almacén. Transforma datos operacionales en datos informativos.

La IBM introdujo los modelos especiales de los AS/400 que pueden manejar los tipos de uso de las cargas de trabajo en usos de almacenamiento de los datos. Estos servidores de la base de datos utilizan el proceso paralelo y bases de datos multidimensionales. El AS/400 utiliza el proceso paralelo de I/O (IOP). Esto permite el proceso paralelo en el nivel de I/O para un solo trabajo. Haciendo esto ayuda a tiempo de transformación del aumento I/O. El AS/400 también puede tomar una sola pregunta y romperla abajo a las preguntas independientes y a éstas se funcionan en paralelo a través de los procesadores múltiples en el sistema. Esto puede aumentar el funcionamiento para la pregunta original.

La mayoría de las bases de datos emparentadas se organizan como tablas de dos dimensiones. Las bases de datos multidimensionales tienen unas o más dimensiones adicionales. DB2/400 puede crear una estructura de datos tridimensional. Estas estructuras tienen eje tres y parecen una hoja de balance tridimensional.

El DB2/400 utiliza las herramientas de la inteligencia de negocio para analizar los datos en el almacén de los datos. Éstos incluyen: Herramientas de la ayuda de decisión (DSS), sistemas de información ejecutivos (EIS), y herramientas que minan de los datos. Las herramientas del DSS permiten que el usuario cree preguntas, en la forma de preguntas, para conseguir respuestas a las preguntas. Permiten al usuario crear preguntas hoc del anuncio y construir informes. Herramientas del DSS de la cosechadora de EIS con algunas capacidades extendidas del análisis. Las herramientas que minan de los datos permiten el descubrimiento de la información con poco o nada de dirección del usuario. El sistema busca con los datos para determinar patrones o asociaciones.

Objetos

El AS/400 se describe a veces como un objeto basó el sistema porque los objetos son una parte fundamental del diseño del sistema. Casi todo en el AS/400 es un objeto. Éstos incluyen ficheros de datos, perfiles de usuario, coletas de trabajo, coletas de mensaje, coletas de impresión, programas compilados, documentos del procesamiento de textos, menús, el etc. En AS/400 los objetos son categorizados por el tipo, que permiten que el usuario especifique qué tipo de objetos se requiere para una tarea dada. Hay los objetos OS/400 y los objetos del sistema del MI. Algún OS/400 se opone el mapa uno a uno con los objetos del sistema del MI, pero otro tiene el que esta' a muchos traz. Esto es porque los objetos algún OS/400 necesitan traz a los objetos múltiples del sistema del MI. Todo el OS/400 se opone el mapa por lo menos a un objeto del sistema del MI. El objeto se asigna un dueño cuando se crea. El dueño es el usuario o el perfil del grupo que creó el objeto. Cuando se crea el objeto, dan el dueño todas las autoridades del objeto y de los datos a ese objeto.

Bibliotecas

Una biblioteca es un objeto OS/400 que se utiliza para encontrar otros objetos OS/400 en la base de datos.

La biblioteca se organiza como jerarquía single-level, desemejante de la estructura del directorio encontrada en las PC que tienen una jerarquía de niveles múltiples. Para encontrar un objeto del sistema OS/400 usted necesita el nombre de la biblioteca y el nombre del objeto. El AS/400 identifica objetos por su nombre cualificado, que toma la forma de LIBRARY/OBJECT. Por ejemplo, para encontrar el DINERO del objeto en la NÓMINA DE PAGO de la biblioteca usted se referiría a esto como PAYROLL/MONEY. Dos o más objetos pueden tener el mismo nombre pero deben ser diversos tipos de objetos. Por ejemplo usted podría tener un programa nombrado TEST y un espacio de los datos nombró a PRUEBA, pero no dos programas nombraron a PRUEBA. Un objeto puede existir en solamente una biblioteca. Una biblioteca no puede referirse a otras bibliotecas a excepción de la biblioteca llamada QSYS. Ésta es la única biblioteca que puede tener acceso a otras bibliotecas.

Archivos Físicos

Un archivo físico lleva a cabo los datos reales. El expediente físico del archivo tiene un sistema fijo de campos. Cada campo puede tener longitudes variables. Un archivo físico tiene dos porciones. La primera parte contiene las cualidades del archivo y las descripciones del campo. Las cualidades del archivo incluyen el nombre del archivo, el dueño, el tamaño, el número de expedientes en el archivo, los campos dominantes, y otro las cualidades. Las descripciones del campo llevan a cabo las cualidades para cada campo en el expediente. La segunda parte de un archivo físico contiene los datos.

Archivos lógicos

Los archivos lógicos permiten que un usuario tenga acceso a datos en un formato que sea diferente de la manera que se almacena en unos o más archivos físicos. El archivo lógico no contiene ningún expediente de datos. Contiene el número de registro correspondiente del expediente de datos en el archivo físico. El archivo lógico contendrá el índice al archivo físico. Los archivos lógicos proporcionan la trayectoria al archivo físico. Hay cuatro tipos de archivos lógicos. El primer es el archivo lógico simple. Esto traz datos de un solo archivo físico a otra definición del registro lógico. El segundo es el archivo lógico del mu'ltiple-formato. Este archivo lógico permite el acceso a varios archivos físicos. El tercer tipo de archivo lógico es el archivo lógico del unido. El archivo lógico del unido define una sola definición de registro que se construya a partir archivos dos o más físicos, las tablas, los archivos lógicos, o las opiniónes. El número total de archivos y de tablas físicos no puede exceder de 32. Adelante el tipo de archivo lógico es la opinión del SQL. Éstos son similares ensamblar archivos lógicos pero los archivos lógicos de la opinión del SQL localizan el camino de acceso en el tiempo de pasada por medio de la plantilla de la definición de la pregunta y no son mantenidos por cada uno ensamblan.

Colecciones

Una colección es el agrupar de los objetos relacionados del SQL. Éste es el nombre del SQL para una biblioteca en el interfaz nativo.

Ediciones Relacionadas De DirectConnect

Colección de NULLID - el servicio del acceso AS400 (ACS) requiere ciertos archivos en el AS/400. Busca estos archivos en una colección llamada NULLID. La colección debe ser creada antes de instalar el servicio. La colección de NULLID contiene el paquete del servicio que el sistema crea cuando el ACS somete la primera petición al AS/400. También contiene un paquete para cada procedimiento almacenado AS/400 que el usuario crea. Finalmente, la colección de NULLID contiene tabla almacenada catálogo de los procedimientos de SYSPROCS y de SYSPROCCOL.

La escritura cspas4.sql crea las tablas SYSPROCS y SYSPROCCOL en la colección de NULLID. Si usted va a utilizar procedimientos almacenados catálogo contra el AS/400 usted necesitará funcionar esta escritura.

En su configuración de DirectConnect el TPName para el AS400 debe ser el valor \x7F6DB. Éste es el nombre del programa de transacción para el servidor del uso de DRDA en el AS/400.

UN PEQUEÑO VIDEO DE LA APLICACION AS400

COBOL

QUE ES?

Es un lenguaje de programación de alto nivel desarrollado por primera vez por el Comité CODASYL (Conference on Data Systems Languages) en 1960. Desde entonces, la responsabilidad por el desarrollo de nuevas normas COBOL ha sido asumida por el American National Standards Institute (ANSI). Ha habido 3 modificaciones de normas ANSI para este lenguaje: en 1968, 1974 y 1985. COBOL es un acrónimo que significa COmmon Business Oriented Language (Lenguaje orientado a los negocios comunes). Está diseñado para el desarrollo de negocios, por lo general orientada a archivos y aplicaciones. No está diseñado para escribir programas de sistemas, como por ejemplo un sistema operativo o un compilador. Durante más de cuatro décadas COBOL ha sido el lenguaje de programación dominante en la informática empresarial, gracias a la capacidad de manejar ficheros grandes. En ese tiempo se ha encontrado desafíos de un gran número lenguajes de programación como PL1, Algol68, Pascal, Modula, Ada, C, C + +. Todas estos lenguajes han encontrado su sitio en le mercado, pero ninguno ha desplazado a COBOL. Actualmente hay desafíos recientes como Java y Visual Basic y Python, que están demostrando ser serios competidores.

CARACTERISTICAS

*Un editor de configuraciones de

análisis para crear perfiles reutilizables para revisar el código:

-Controles para especificar los

archivos de código fuente a revisar y las reglas de codificación a aplicar.

-Reglas de codificación incorporadas

seleccionables con niveles de gravedad.

-Reglas personalizadas incorporadas

configurables.

Categorías incorporadas y

personalizadas para organizar reglas de codificación.

*Una vista Resultados del análisis de software para visualizar

resultados de revisión de código y generar informes:

-La retención de varios resultados de

revisión de código mientras se ejecuta el entorno de -trabajo de desarrollo.

Un valor para filtrar

la visualización de los resultados.

-Informes de los resultados de una

revisión de código en formato HTML o PDF.

-Enlaces directos de los resultados de

la revisión a los archivos de código fuente en los que se encontraron los

resultados, abiertos en el editor COBOL o LPEX de sistemas

remotos.

*COBOL o LPEX de sistemas remotos:

-Marcado de líneas de código fuente

que contiene problemas con texto resaltado y marcas de favoritos.

-Acceso rápido a líneas de problema en

un archivo de código fuente marcado por un resultado de revisión de código.

-Reejecución rápida de una revisión de

código para verificar los arreglo.

-Revisión de código de archivos de

código fuente remotos, uno por uno.

*Distribución de perfiles de revisión

de código:

-Exportación e importación de perfiles

de revisión de código.

*Además, la Revisión de código para

COBOL soporta reglas personalizadas escritas por el usuario. Las

características incluyen:

-Generación rápida de proyectos de

plug-in para el desarrollo de normas escrita por el usuario.

-Generación de archivos de código

fuente Java™ que proporcionan una infraestructura para una regla escrita por el

usuario.

-Una API Java que proporciona clases

para reglas personalizadas escritas por el usuario.

-Una API Java para acceder a los

elementos de lenguaje COBOL de un archivo

de código fuente cuanto éste se está revisando.

-Soporte de muchos elementos de lenguaje COBOL.

*La aplicación de revisión de código

de línea de mandatos está soportada para COBOL. Las características incluyen:

-Ejecución desde la línea de mandatos

de Linux o Windows.

-Soporte para reglas estándar

específicas de lenguaje, reglas y categorías personalizadas y reglas

personalizadas escritas por el usuario.

-El soporte de proceso por lotes de

varios proyectos o directorios.

-Opciones de ámbito para procesar

proyectos, directorios o todos los proyectos del espacio de trabajo.

-Soporte para incluir listas y excluir

listas de archivos específicos.

-Archivos de salida de datos XML y CSV.

Queremos escribir un programa que acepte dos números desde el teclado, multiplicarlos y mostrar el resultado en la pantalla del ordenador. Cuando se nos plantea un problema debemos estudiar un poco e identificar los datos que necesitamos y que queremos que haga el programa con esos datos:

- ¿Que Necesitamos? Dos números, que le vamos a llamar Num1 y Num2.

- ¿Cual es el proceso? Multiplicar Num1 por Num2.

- ¿Que hacemos con la información que obtenemos? Vamos amostrarlo en pantalla.

Los datos conocidos que necesitamos en un proceso, se almacenan en un pequeño trozo en la memoria. Esta trozo de memoria es lo que se llama variable. Se le asigna un nombre para identificarlo y tener acceso a él en cualquier momento del programa.

Normas de Codificación. Un programa en Cobol se escribe secuencialmente en líneas de 80 columnas o menos con la siguiente división:

La parte (1) comprende las columnas de la 1 a la 6 ambas inclusive y se utiliza para numerar las líneas. Prácticamente esto ya no se utiliza.

La parte (2) comprende la columna 7 y en ella podemos encontrar, un guión (-) que nos indica que esta línea es continuación de la anterior pero que por su tamaño ocupa mas de una línea, un asterisco (*) que nos indica que es un comentario y por lo tanto el compilador lo ignora.

La parte (3) se le llama Área A comprende las columnas 8 a 11 ambas inclusive y aquí es donde se escriben los nombre de las divisiones, de las secciones, de los párrafos, los indicadores de FD (File Description) y los niveles de variables 01 y 77.

La parte (4) llamada Área B comprende desde la columna 12 a la 72 y en ellas se incluirán todas las instrucciones del programa, las lineas de las secciones y los niveles de variables mayores a 01.

La parte (5) de la columna 73 a la 80 no se utiliza y por lo tanto es ignorada por el compilador.

En conclusión, sólo tenemos disponibles para escribir el código desde la columna 8 hasta la 72, todo aquello que escribamos a partir de ésta última el compilador lo ignora y no lo compila y dará muchos errores de compilación.

El punto es algo muy a tener en cuenta en COBOL ya que nos indica el final de una linea y determinan todas las secciones, divisiones y párrafos. Un simple punto que se nos olvide, daría muchos errores al compilar y tendríamos muchos dolores de cabeza hasta dar con el problema.

Todos los nombres definidos por el usuario, como variables, nombres de párrafo…, deben cumplir con las siguientes reglas:

- Deben contener al menos un carácter, pero no más de 30 caracteres.

- Deben contener al menos un carácter alfabético.

- No debe comenzar ni terminar con un guión.

- Deben construirse a partir de los caracteres de la A a la Z, números del 0 al 9 y el guión.

- No deben contener espacios y no se distinguen entre mayúsculas y minúsculas, es decir, que es lo mismo NUM1, nUm1, num1.

FABRICAS DE DISPOSITIVOS MOVILES

SAMSUNG

Multinacional surcoreana líder en ventas desde el año de 2012. La mayoría de sus teléfonos celulares inteligentes funcionan con el sistema operativo Android, aunque ha probado Windows Phone 8 en dispositivos como el ATIV S. Introdujo el primer chipset de ocho núcleos (Exynos 5 Octa) como procesador de una versión del Samsung Galaxy S4, su principal dispositivo en el inicio del segundo semestre de 2013. Otros smartphones destacados para ese período: Galaxy SIII, Galaxy SII, Galaxy Note II, Galaxy Note, Galaxy Mega 6.3.

:max_bytes(150000):strip_icc():format(webp)/Samsung-Logo-597c85b73df78cbb7a27db0c.jpg)

LG

Aquí tenemos otra corporación de Corea del Sur, la cual inició su tránsito en la telefonía celular en 1996. Escaló posiciones cimeras con el modelo LG Optimus G, número uno de nuestro escalafón anual de los mejores smartphones de 2012, con cuyo dispositivo marcó pauta al dotarlo de 2GB de memoria RAM. Ha trabajado en forma mancomunada con Google para fabricar el Nexus 4. Smartphones destacados segundo semestre 2013: Optimus G Pro, Optimus G, Lucid, Lucid 2, Optimus F7, Nexus 4, serie Optimus Vu.

:max_bytes(150000):strip_icc():format(webp)/LG-logo-597c85d93df78cbb7a27dc43.jpg)

SONY MOBILE

Esta empresa japonesa incursionó por primera vez en la telefonía celular fusionada con la sueca Ericsson, la cual vendió el 50% de sus acciones a Sony, el 27 de octubre de 2011. A partir de ahí ha logrado desarrollar algunos de los mejores móviles del mercado, caracterizados por excelentes cámaras fotográficas, rendimiento y durabilidad. Smartphones destacados segundo semestre 2013: Sony Xperia Z, Xperia ZL,Xperia TL, Xperia ion, Xperia S, Xperia ZR, Xperia Advance.

:max_bytes(150000):strip_icc():format(webp)/Sony-Mobile-logo-597c85d73df78cbb7a27dbfb.jpg)

APPLE

Multinacional estadounidense que después de desarrollar con éxito equipos electrónicos y sus respectivos programas, tomada de la mano de Steve Jobs creó el iPhone, cuyo dispositivo trabaja con la plataforma iOS propio de la empresa. Smartphones destacados segundo semestre 2013: iPhone 5, iPhone 4S, iPhone 4, iPhone 3G S, iPhone 3G.

:max_bytes(150000):strip_icc():format(webp)/apple-logo-597c85d55f9b58928bdc3a4f.jpg)

NOKIA

Empresa finlandesa que ha hecho historia en el sector de telecomunicaciones, siendo la mayor fabricante y ex líder en ventas. Concretó el primer sistema de telefonía celular móvil (1982) y el primer teléfono transportable (1984). Estableció con otras compañías la plataforma operativa Symbian OS, hasta que logró alianza estratégica con Microsoft (febrero de 2011), para proveer a sus smartphones del sistema operativo Windows Phone. Smartphones destacados segundo semestre 2013: Lumia 925, Lumia 920, Lumia 822, Lumia 900, 808 PureView, serie Asha.

:max_bytes(150000):strip_icc():format(webp)/Nokia-Logo-597c85d33df78cbb7a27dbd2.jpg)

MOTOROLA

Compañía estadounidense que tiene, entre otros méritos, el de haber desarrollado el primer teléfono celular del mundo: Motorola DynaTAC, con el cual el ingeniero electrónico Martin Copper realizó la primera llamada precisamente con un celular (3 de abril de 1973). En los últimos años han trabajado en mejorar el rendimiento de la batería de sus dispositivos. El 15 de agosto de 2011, Google anunció la compra de Motorola Mobility. Smartphones destacados segundo semestre 2013: Droid RAZR Maxx HD, Droid Razr Maxx, Atrix HD, DROID RAZR M, RAZR i XT890, RAZR D1 TV.

:max_bytes(150000):strip_icc():format(webp)/Motorola_logo-597c85d05f9b58928bdc3a0c.jpg)

HTC

Se trata de una corporación taiwanesa (República de China) con ascendente crecimiento. Comenzó a fabricar teléfonos celulares desde 2006, con sistemas operativos Android y Windows Phone. Con su modelo HTTC One presentó nueva tecnología basada en el Ultrapixel para las cámaras fotográficas de sus móviles. Smartphones destacados segundo semestre 2013: One, Droid DNA, One X, Droid Incredible 4G LTE, Windows Phone 8X, Butterfly S.

:max_bytes(150000):strip_icc():format(webp)/htc-logo-black-597c85ce3df78cbb7a27dbca.jpg)

ZTE

Compañía de telecomunicaciones con sede en Shenzhen, China, que figura en el cuarto lugar en cuanto a fabricación de teléfonos celulares en el mundo, desde 2010. En el primer trimestre de 2013, ZTE logró vender 7.883.300 unidades, para incremento del 74% comparado con el mismo trimestre de 2012. Smartphones destacados segundo semestre 2013: Grand S, Grand Memo, Grand X2 In,Anthem 4G, Grand Era.

:max_bytes(150000):strip_icc():format(webp)/zte_logo-597c85cb3df78cbb7a27dbc6.jpg)

BLACKBERRY

Inicialmente esta empresa canadiense se llamó Research In Motion Limited(RIM), pero ahora su nombre de operaciones es BlackBerry, el cual identifica la línea de teléfonos celulares que fabrica, caracterizados por su teclado físico QWERTY y herramientas de seguridad para la utilización de estos dispositivos para el trabajo. Funcionan con sistema operativo propio BlackBerry OS. Estos móviles conservan gran cuota del mercado en América Latina y Europa. Smartphones destacados segundo semestre 2013: Z10, Q10, Q5, Curve 9360, Curve 9320, Curve 9220, Bold 9930, BlackBerry 9620.

:max_bytes(150000):strip_icc():format(webp)/Blackberry-Logo-597c85c93df78cbb7a27dbc2.jpg)

HUAWEI

Por su gran población, el mercado chino y asiático en general son enormes, razón por la cual encontramos diversas empresas fabricantes de smartphones como Huawei Technologies Co. Ltd., que también se encarga del desarrollo de redes y software. Smartphones destacados segundo semestre 2013: Ascend D2, Ascend P6, Ascend Mate, Honor 2, Ascend G615.

:max_bytes(150000):strip_icc():format(webp)/huawei-logo-597c85c75f9b58928bdc39a7.jpg)

ALCATEL

Con la comunión de la empresa francesa Alcatel-Lucent y la china TCL Communication nació Alcatel Mobile Phones, en 2004. Produce teléfonos móviles de precios económicos. Smartphones destacados segundo semestre 2013: One Touch T'Pop, One Touch Fire, One Touch Scribe Easy, One Touch Star.

:max_bytes(150000):strip_icc():format(webp)/alcatel-logo-597c85c53df78cbb7a27db88.jpg)

PANTECH

Compañía surcoreana fundada en 1991, que desarrolla teléfonos móviles en su mayoría de bajo costo. Sus dispositivos están muy bien posicionados en Estados Unidos a través de las operadoras AT & T y Verizon. Smartphones destacados segundo semestre 2013: Discover, Flex, Renue, Burst, Swift.

:max_bytes(150000):strip_icc():format(webp)/Pantech-logo-597c85c35f9b58928bdc399f.jpg)

ACER

Fabricante taiwanés de computadoras que optó también por probar el mercado de la telefonía celular, en buena medida con móviles de media gama que funcionan con sistemas operativos Android y Windows Phone. Smartphones destacados segundo semestre 2013: Liquid S1, Liquid Z2, Liquid E2, Liquid C1, Liquid Gallant Duo.

:max_bytes(150000):strip_icc():format(webp)/Acer-logo-597c85c13df78cbb7a27db6a.jpg)

LENOVO

El Grupo Lenovo de China, fundado en 1984, desarrolla una serie de computadoras, aparatos electrónicos y teléfonos celulares inteligentes. Su modelo Lenovo K900 es uno de los primeros móviles en integrar el procesador de doble núcleo Intel Atom Z2580. Smartphones destacados segundo semestre 2013: K900, S720, A690, K800, S2, Ideaphone A660.

:max_bytes(150000):strip_icc():format(webp)/logo-lenovo-597c85bf3df78cbb7a27db50.jpg)

PANASONIC

Esta corporación japonesa, gigante en la fabricación de aparatos electrónicos con casi 100 años de fundada, decidió lanzarse al mercado de la telefonía celular en 2011. Ha desarrollado móviles resistentes al agua y el polvo. Desde 2012 potencia la producción de pantallas de cristal líquido (LCD) para sus dispositivos. Smartphones destacados segundo semestre 2013: ELUGA Power, ELUGA.

:max_bytes(150000):strip_icc():format(webp)/Panasonic_logo-597c85bc5f9b58928bdc397c.jpg)

GEEKSPHONE

Aquí tenemos una empresa española establecida en Madrid, en 2009, que se convirtió en la primera fabricante europea de un teléfono celular Android: GeeksPhone One, en 2010. En 2013, lanzaron al mercado sus modelos Peak y Keon con plataforma operativa Firefox OS. Smartphones destacados segundo semestre 2013: GPII, Zero LT, Peak, Keon.

:max_bytes(150000):strip_icc():format(webp)/geeksphone-logo-597c85ba3df78cbb7a27db20.jpg)

MODELOS MOVILES

IPHONE X

| DIMENSIONES FÍSICAS | 143,6 x 70,9 x 7,7 milímetros, 178 gramos |

|---|---|

| PANTALLA | OLED 5,8 pulgadas Super Retina HD |

| RESOLUCIÓN | Resolución de 2.436 x 1.125 píxeles, 458 ppp |

| PROCESADOR | Chip A11 Bionic con arquitectura de 64 bits, coprocesador de movimiento M11 |

| NÚCLEOS | Hexa-core (2 x Monsoon + 4 x Mistral) |

| GRÁFICA | GPU Apple de tres núcleos |

| RAM | 3 GB |

| MEMORIA | 64/256 GB (no ampliables con microSD) |

| VERSIÓN SOFTWARE | iOS 11 |

| CONECTIVIDAD | LTE, Wi‑Fi 802.11ac con MIMO, Bluetooth 5.0, NFC con modo de lectura |

| CÁMARAS TRASERAS | 12 + 12 megapíxeles gran angular y teleobjetivo (f/1.8 y f/2.4), doble OIS zoom óptico, grabación 4K@24/30/60fps, flash 4 LED |

| CÁMARA DELANTERA | 7 megapíxeles, f/2.2, grabación 1080p Retina flash, vídeo 1080p |

| OTROS | FaceID, resistencia al agua IP67, 3D Touch GLONASS, Galileo y QZSS |

| BATERÍA | 2.716 mAh (no extraíble) |

| PRECIO | 1.159 euros el modelo de 64 GB 1.329 euros el modelo de 256 GB |

PANTALLA

|

6.2" HD+

|

|---|---|

PROCESADOR

|

Exynos 7884

|

RAM

|

2 GB

|

ALMACENAMIENTO

|

32 GB + microSD hasta 512 GB

|

CÁMARA FRONTAL

|

5 MP f/2.0

|

CÁMARA TRASERA

|

13MP f/1.9

|

SISTEMA OPERATIVO

|

Android 9 Pie con Samsung One UI

|

BATERÍA

|

3.400 mAh

|

PANTALLA

|

5,84 pulgadas LCD 2.244 x 1.080 píxeles Notch

|

|---|---|

PROCESADOR

|

Huawei Kirin 970

|

RAM

|

4 GB

|

ALMACENAMIENTO

|

128 GB

|

CÁMARA TRASERA

|

Dual 20 MPX Mono f/1.6 12 MPX RGB f/1.8

|

CÁMARA FRONTAL

|

24 MPX f/2.0

|

BATERÍA

|

3.400 mAh Supercharge

|

DIMENSIONES

|

n.d.

|

OTROS

|

NFC, USB-C, WiFi 802.11ac, Bluetooth 4.2

|

SISTEMA OPERATIVO

|

Android Oreo 8.1 EMUI 8.1

|

APLICACIONES

Las conocidas aplicaciones que usualmente se usan hoy en dia tanto para redes sociales como para videos son:

* MESSENGER

*WHATSAPP

*FACEBOOK

*YOUTUBE

*GMAIL

*INSTAGRAM

*SKYPE

*TWITTER

*SNAPCHAT

Aparte tenemos otras no muy comunes que son :

Slack

Slack es una aplicación móvil de mensajería ideal para el trabajo en equipo a distancia.Esta es puntualmente la que utilizabamos con el equipo de SEMrush en español para comunicarnos entre nosotros y con otros miembros de la empresa.Nos permite crear grupos privados o equipos (teams) simplemente con los emails de los usuarios.

Dropbox

Esta herramienta es dueña de una particularidad: es perfecta para compartir con otros usuarios archivos y carpetas, desde pequeños registros y plantillas de horarios, hasta archivos de mayor envergadura.Es claramente un facilitador de la comunicación. Permite compartir cualquier cosa de forma inmediata y con acceso instantáneo desde cualquier dispositivo no sólo para alguien en particular, sino también para un grupo determinado.

LinkedIn es la mayor red social profesional de la actualidad, cualidad de indudable importancia para emprendedores y freelance.Es un medio perfecto para enseñar al mundo tu “currículum vitae” y para contactar con profesionales afines, empresas y con líderes en sectores específicos.Gracias a la aplicación móvil de esta red profesional podemos hacer networking desde cualquier sitio y en cualquier momento, participando en grupos, foros y consultas online con personas afines a nuestros intereses.

Hootsuite

En la actualidad (y como vimos en el apartado anterior) ningún nuevo negocio o alguien que trabaje por horas y quiera darse a conocer rápidamente puede permitirse estar ausente de las redes sociales.Y Hootsuite es la herramienta ideal para reunir y administrar muchas de ellas en un solo lugar.Nos permite fácilmente programar publicaciones con antelación, revisar las novedades e interacciones con nuestro público objetivo, ver qué hace la competencia y administrar diferentes plataformas (entre otras ventajas).

TeamViewer

Pues bien: con TeamViewer puedes hacerlo, y desde cualquier sitio, siempre y cuando dispongas, por supuesto, de conexión a internet.Si bien necesitamos disponer de su versión de pago para acceder a todas sus funciones, es perfecto para no sólo acceder a la información de forma remota, sino para transferir y compartir archivos, copiar carpetas, y administrar el equipo a distancia.

Desk

Desk es una herramienta muy útil para poder gestionar las demandas de nuestros clientes de una manera ordenada, pero por sobre todo es un servicio extremadamente útil al momento de cuidar a quienes realmente nos importan.Gestiona las dudas, exigencias y pedidos de tus clientes, otorgando valor y calidad a tu proyecto o a tus servicios. Y todo de la forma más simple, sencilla y directa.

Anfix

Anfix es una herramienta magnífica para crear plantillas y con ellas facturar desde cualquier sitio y en cualquier momento.

Trello

Este es un poderoso organizador de tareas tanto individuales como grupales y gestor de procesos de Proyectos.Trello, en definitiva, es un software online totalmente gráfico e intuitivo que te permite la gestión de múltiples proyectos y tareas desde una serie de tableros previamente configurables.

Booking

Booking es la plataforma ideal para emprendedores y freelance que viajan permanentemente, como es mi caso .Es la plataforma de reservas más fiable y la más usada hoy en día y su app no es una excepción.Permite no sólo encontrar vuelos y trenes, sino también hoteles y alojamientos, y si bien no siempre dispone de las mejores tarifas, lo compensa con su garantía de mejor precio.

CamScanner

Con esta app transformarás tu móvil o tableta en un escáner de documentos o textos. Incluye todo lo necesario para subirlos a la nube y compartirlos por correo con quien necesites.Si bien es una aplicación gratuita, es necesario registrarte para aprovechar mayores beneficios.Al mismo tiempo, su versión de pago es mucho más completa e incluye un Reconocimiento Óptico de Caracteres (OCR) que le aportan muchísimo valor a la hora de leer un texto.

ENLACES

LICENCIAS DE SOFTWARE

1.- LICENCIA GPL

La Licencia Pública General (inglés: General Public License o GPL) otorga al usuario la libertad de compartir el software licenciado bajo ella, así como realizar cambios en él. Es decir, el usuario tiene derecho a usar un programa licenciado bajo GPL, modificarlo y distribuir las versiones modificadas de éste.

La licencia GPL adopta el principio de la no ocultación, respaldando el concepto moral que establece que todo software desarrollado con el uso de material licenciado bajo GPL debe estar disponible para ser compartido con el resto de la humanidad.

GPL fue creada para mantener la libertad del software y evitar que alguien quisiera apropiarse de la autoría intelectual de un determinado programa. La licencia advierte que el software debe ser gratuito y que el paquete final, también debe ser gratuito, asegurándose siempre de mantener los nombres y créditos de los autores originales.

Como aspecto curioso, se debe considerar que si se reutiliza un programa "A", licenciado bajo GPL, y se reutiliza un programa "B", bajo otro tipo de licencia libre, el programa final "C", debe de estar bajo la licencia GPL. Este concepto se introduce con el denominado copyleft a fin de garantizar que cualquier aprovechamiento de un programa bajo licencia GPL redunde sobre la comunidad.

Ventajas de GPL

- Cualquier código fuente licenciado bajo GPL, debe estar disponible y accesible, para copias ilimitadas y a cualquier persona que lo solicite.

- De cara al usuario final, el software licenciado bajo GPL es totalmente gratuito, pudiendo pagar únicamente por gastos de copiado y distribución.

- Se ha establecido la idea global que GPL contribuye al mejoramiento y evolución del software, ya que la disponibilidad y acceso global de los programas permite la expansión del conocimiento depositado en cada pieza de software.

Desventajas de GPL

- Si el desarrollador incluye código fuente bajo GPL en otro programa, todo el programa final está obligado a seguir las condiciones y términos de la licencia GPL.

- El software licenciado bajo GPL carece de garantía. El autor del software no se hace responsable por el mal funcionamiento del mismo.

- De cara al desarrollador, no se puede establecer ningún cobro por las modificaciones realizadas. Únicamente se pueden establecer cobros asociados a copiado y distribución.

- Aunque GPL posibilita la modificación y redistribución del software, obliga a que se haga únicamente bajo esa misma licencia.

2.- LICENCIA LGPL

La Licencia Pública General Menor (inglés: Lesser General Public License o LGPL) es una modificación de la licencia GPL descrita anteriormente. La LGPL reconoce que muchos desarrolladores de software no utilizarán el código fuente que se distribuya bajo la licencia GPL, debido a su principal desventaja que determina que todos los derivados tendrán que seguir los dictámenes de esa licencia. La LGPL permite que los desarrolladores utilicen programas bajo la GPL o LGPL sin estar obligados a someter el programa final bajo dichas licencias.

La licencia LGPL permite entonces la utilización simultánea de software con este tipo de licencia tanto en desarrollos libres como en desarrollos privativos. Entonces, LGPL es una licencia de software libre que no tiene un copyleft fuerte, porque permite que el software se enlace con módulos no libres.

Ventajas de LGPL

- Si en el desarrollo de un producto se utiliza código fuente licenciado bajo GPL o LGPL, no es obligatorio licenciar dicho producto final bajo dichas licencias.

- LGPL es menos restrictiva que la licencia GPL, ya que sólo se ocupa en impedir el realizar versiones comerciales del producto licenciado bajo LGPL.

- Ahora bien, LGPL permite realizar versiones comerciales de un producto final que contenga como herramienta adicional un programa LGPL. Por lo tanto, LGPL puede ser utilizada o enlazada con software propietario.

- LGPL exige registrar todos los cambios realizados por terceros, a manera de no afectar la reputación del autor original del software.

Desventajas de LGPL

- Otras actividades que no sean copia, distribución o modificación no están cubiertas en esta licencia y están fuera de su alcance

3.- LICENCIA BSD

La Licencia de Distribución de Software de Berkeley (inglés: Berkeley Software Distribution ó BSD) no impone ninguna restricción a los desarrolladores de software en lo referente a la utilización posterior del código en derivados y licencias de estos programas. Este tipo de licencia permite a los programadores utilizar, modificar y distribuir a terceros el código fuente y el código binario del programa de software original con o sin modificaciones. Los trabajos derivados pueden optar a licencias de código abierto o comercial.

La licencia BSD es un buen ejemplo de una licencia permisiva, que casi no impone condiciones sobre lo que un usuario puede hacer con el software. La licencia BSD permite la redistribución, uso y modificación del software.

Esta licencia permite el uso del código fuente en software no libre, con lo que es muy similar a la LGPL descrita anteriormente. La diferencia consiste en que en la licencia BSD no es obligatorio mencionar a los autores ni proporcionar el código fuente.

El autor, bajo esta licencia, mantiene la protección de copyright únicamente para la renuncia de garantía y para requerir la adecuada atribución de la autoría en trabajos derivados, pero permite la libre redistribución y modificación.

Ventajas de BSD

- La licencia BSD permite el uso de código fuente en software propietario.

- Una aplicación licenciada con BSD permite que otras versiones puedan tener otros tipos de licencias, tanto propietarias como libres.

- BSD permite que los redistribuidores puedan hacer casi cualquier cosa con el software, incluyendo usarlo para productos propietarios.

- De cara al desarrollador, BSD permite el cobro por la distribución de objetos binarios. Así mismo, el desarrollador no está en la obligación de incluir el código fuente.

- Se argumenta que la licencia BSD asegura el verdadero software libre, en el sentido que el usuario tiene libertad ilimitada con respecto al software, y que puede decidir incluso redistribuirlo como no libre.

- La utilización de las licencias BSD ha contribuido al mantenimiento de un ecosistema de software sano, ya que ha permitido la investigación con fondos públicos y su posterior comercialización, con lo cual se mejora al sector privado del software.

Desventajas de BSD

- Las distribuciones del software bajo licencia BSD deben incluir copias literales de la licencia, anuncio de copyright y una "negación de responsabilidad" (inglés: disclaimer).

- Debe incluirse reconocimiento del origen del software (la Universidad de California) en cualquier anuncio, con el aviso publicitario de BSD, más no es obligatorio la inclusión de los autores.

- BSD no incluye ninguna restricción orientada a garantizar que los trabajos derivados sigan siendo libres.

- De cara al usuario final, BSD permite establecer el pago por la distribución de objetos binarios. Así mismo, el usuario puede no recibir el código fuente.

- Aunque se argumenta que BSD segura el software libre, existen tendencias que destacan que BSD no contribuye al desarrollo de nuevo software libre, ya que el mismo puede ser utilizado en desarrollos propietarios o de distribución no libre.

4.- LICENCIA MPL

La Licencia Pública de Mozilla (inglés: Mozilla Public License ó MPL) es una licencia de código abierto y sofware libre utilizada por el navegador de Internet Mozilla y sus productos derivados. Cumple completamente con los postulados del open source y del software libre. Sin embargo, la MPL deja abierto el camino a una posible reutilización comercial y no libre del software, si el usuario así lo desea, sin restringir la reutilización del código ni el relicenciamiento bajo la misma licencia.

Aunque el uso principal de la MPL es servir como licencia de control para el navegador Mozilla y el software relacionado con él, esta licencia es ampliamente utilizada por desarrolladores y programadores que quieren liberar su código.

Ventajas de MPL

- MPL es una licencia de código abierto y software libre utilizada por desarrolladores y programadores para la liberación de código fuente.

Desventajas de MPL

- No se puede, legalmente, enlazar un módulo cubierto por la licencia GPL con un módulo cubierto por la licencia MPL.

5.- LICENCIA NPL

La Licencia Pública de Netscape (inglés: Netscape Public License ó NPL), es una licencia de software libre sin un copyleft fuerte. NPL está basada en la Licencia Pública de Mozilla revisada anteriormente.

NPL agrega una cláusula que permite a Netscape utilizar el código que un desarrollador agregue a un programa con bajo licencia NPL. Netscape podrá utilizar este código fuente sin importar si el desarrollador lo estableció de tipo privativo. En contrapartida, la licencia NPL no permite al desarrollador hacer uso del código fuente Netscape.

Ventajas de NPL

- NPL presenta como ventaja básica que se trata de una licencia de software libre.

Desventajas de NPL

- LPN no otorga derechos iguales a Netscape y al resto de los desarrolladores, ya que permite utilizar el código de Netscape sólo como se especifica en la licencia, pero Netscape puede utilizar los cambios realizados por los desarrolladores en cualquier forma posible, incluso en versiones del software bajo licencia propietaria.

- LPN no se esfuerza en asegurar que las modificaciones hechas por los usuarios queden disponibles como software libre.

- Aunque todas las modificaciones hechas por los desarrolladores se deben liberar bajo la licencia LPN, esto sólo aplica a las modificaciones realizadas al código existente, no a subrutinas añadidas colocadas en archivos diferentes.

6.- OTRAS LICENCIAS RECONOCIDAS

Licencia Apache

Es una descendiente de la licencia BSD. Permite al desarrollador hacer lo que desee con el código fuent, incluso productos propietarios, sin entregar el código fuente. La única restricción es que se reconozcas el trabajo del desarrollador.

Licencia de JAVA

Es una licencia particular con características muy especiales dirigidas a la protección del lenguaje de programación JAVA de SUN Microsystems. Pone énfasis en evitar que aparezcan extensiones incompatibles con el lenguaje JAVA.

Licencia de Distribución y Desarrollo Común (CDDL)

Recientemente publicada por SUN Microsystems, tiene por objeto liberar parte del software de esta compañía y que sea integrado con otras herramientas open source. Su objetivo principal apunta a permitir la integración de Java con las diferentes distribuciones de Linux del mercado. La licencia CDDL está basada en la MPL, y por tanto es muy similar en sus términos a la LGPL, permitiendo compartir el código utilizado por el programa con otros de diferente procedencia y guardarse para el autor la libertad de publicar o no los resultados. Permite la inclusión de cualquier otro tipo de código, sea cual sea la licencia del mismo, en la solución completa.

Licencia Creative Commons

Es una licencia de reciente creación, dirigida básicamente para trabajos multimedia. No permite la alteración del producto original, ni tampoco su comercialización. Sólo permite su reproducción tal cual, mencionando al autor.

Licencia de Guile

Basada en la licencia GPL más una declaración especial que permite enlazar con software no libre. Por tanto, no tiene un copyleft fuerte, pero es compatible con la GPL.

7.- OTRAS LICENCIAS DE SOFTWARE PERMISIVAS COMPATIBLES CON GPL

- X11 / MIT.

- Expat / MIT.

- Copyright ML Estándar de New Jersey.

- General de Cryptix.

- ZLib.

- Biblioteca de Funciones Estándar de iMatix.

- Software del W3C.

- OpenLDAP.

- Pitón.

- Perl.

- Zope.

- Código Abierto de Intel.

- Javascript de Netscape.

- eCos.

- Forum Eiffel.

- Vim.

8.- TABLA COMPARATIVA DE LAS PRINCIPALES LICENCIAS DE SOFTWARE

A continuación se establece una comparación básica de las principales licencias de software, indicando su compatibilidad con la licencia GPL y si está certificada por la Organización para la Iniciativa de Fuente Abierta.

PROBLEMAS EN LOS MEDIOS FISICOS

Par trenzado

UTP :

Poca velocidad de transmisión Poca distancia de alcance. Más susceptibles a ruidos e interferencias que los blindados. Uso de más repetidores. Diafonía debido a la inducción de un conductor pegado a otro. STP

STP :

Debe estar conectado a tierra en ambos extremos. Si no está correctamente conectado a tierra puede producir problemas. Coaxial Consiste de un conductor de cobre o aluminio rodeado de una capa de aislante flexible. Sobre este material aislante existe una malla de cobre tejida u hoja metálica

Grueso

Costo más elevado que el par trenzado. El grosor no permite más canalizaciones. Atenuación. Ruido térmico y ruido de intermodulación. Limita los pequeños conductos eléctricos y ángulos muy agudos. La manipulación de este cable es más complicada.

Delgado

Se debe tener más cuidado con su correcta instalación a tierra debido a que la capa de cobre exterior ocupa la mitad del circuito eléctrico. Trae problemas de instalación en la conexión. Debido a esto ya no se utiliza en la redes Ethernet.

Multimodo

Más pérdidas que los Monomodo. Menos distancia que los Monomodo. Más empalmes que los Monomodo. Mayor tecnología de desarrollo. Son más frágiles. Menor velocidad de trasmisión que los Monomodo. Usa transmisores y receptores más costosos. Difícil reparaciones debido a los empalmes. No transmite electricidad para la alimentación de repetidores intermedios. El agua propicia el envejecimiento de la fibra óptica.

Monomodo

Son más difíciles de fabricar que los Multimodo. Más difícil de operar que el Multimodo. Limitado en sus aplicaciones. Trae consigo varias ventajas de las fibras ópticas Multimodo.

.jpg)

LENGUAJES DE PROGRAMACION

BAJO NIVEL

Un lenguaje de programación de características bajo nivel es aquel en el que sus instrucciones ejercen un control directo sobre el hardware y están condicionados por la estructura física de la computadora que lo soporta. El uso de la palabra bajo en su denominación no implica que el lenguaje sea inferior a un lenguaje de alto nivel, si no que se refiere a la reducida abstracción entre el lenguaje y el hardware.

Son lenguajes dependientes de la máquina, el programa que se realiza con este tipo de lenguajes no se pueden migrar o utilizar en otras maquinas.

Estos lenguajes como están diseñados a medida del hardware, aprovechan al máximo las características del mismo.

Dentro de los lenguajes de bajo nivel están:

Son lenguajes dependientes de la máquina, el programa que se realiza con este tipo de lenguajes no se pueden migrar o utilizar en otras maquinas.

Estos lenguajes como están diseñados a medida del hardware, aprovechan al máximo las características del mismo.

Dentro de los lenguajes de bajo nivel están:

En este tipo de lenguajes se trabaja a nivel de instrucciones, es decir, su programación es al más fino detalle, además, está completamente orientado a la máquina.

ALTO NIVEL

Los lenguajes de alto nivel, también denominados lenguajes evolucionados, surgen con posterioridad a los anteriores, con los siguientes objetivos, entre otros:

– Lograr independencia de la máquina, pudiendo utilizar un mismo programa en diferentes equipos con la única condición de disponer de un programa traductor o compilador, que lo suministra el fabricante, para obtener el programa ejecutable en lenguaje binario de la máquina que se trate. Además, no se necesita conocer el hardware específico de dicha máquina.

– Aproximarse al lenguaje natural, para que el programa se pueda escribir y leer de una forma más sencilla, eliminando muchas de las posibilidades de cometer errores que se daban en el lenguaje máquina, ya que se utilizan palabras (en inglés) en lugar de cadenas de símbolos sin ningún significado aparente.

– Incluir rutinas de uso frecuente como son las de entrada/salida, funciones matemáticas, manejo de tablas, etc, que figuran en una especie de librería del lenguaje, de tal manera que se pueden utilizar siempre que se quieran sin necesidad de programarlas cada vez.

– Lograr independencia de la máquina, pudiendo utilizar un mismo programa en diferentes equipos con la única condición de disponer de un programa traductor o compilador, que lo suministra el fabricante, para obtener el programa ejecutable en lenguaje binario de la máquina que se trate. Además, no se necesita conocer el hardware específico de dicha máquina.

– Aproximarse al lenguaje natural, para que el programa se pueda escribir y leer de una forma más sencilla, eliminando muchas de las posibilidades de cometer errores que se daban en el lenguaje máquina, ya que se utilizan palabras (en inglés) en lugar de cadenas de símbolos sin ningún significado aparente.

– Incluir rutinas de uso frecuente como son las de entrada/salida, funciones matemáticas, manejo de tablas, etc, que figuran en una especie de librería del lenguaje, de tal manera que se pueden utilizar siempre que se quieran sin necesidad de programarlas cada vez.

CARACTERÍSTICAS

Los lenguajes de programación de alto nivel se caracterizan por expresar los algoritmos de una manera adecuada a la capacidad cognitiva humana, en lugar de a la capacidad ejecutora de las máquinas. Los lenguajes de muy alto nivel se crearon para que el usuario común pudiese solucionar tal problema de procesamiento de datos de una manera más fácil y rápida.

Los lenguajes de ” Alto Nivel” son los más utilizados como lenguaje de programación. Aunque no son fundamentalmente declarativos, estos lenguajes permiten que los algoritmos se expresen en un nivel y estilo de escritura fácilmente legible y comprensible por otros programadores. Además, los lenguajes de alto nivel tienen normalmente las características de ” Transportabilidad”. Es decir, están implementadas sobre varias maquinas de forma que un programa puede ser fácilmente ” Transportado ” (Transferido) de una maquina a otra sin una revisión sustancial. En ese sentido se llama “Independientes de la maquina”. Se tratan de lenguajes independientes de la arquitectura del ordenador. Por lo que, en principio, un programa escrito en un lenguaje de alto nivel, lo puedes migrar de una máquina a otra sin ningún tipo de problema. Estos lenguajes permiten al programador olvidarse por completo del funcionamiento interno de la maquina/s para la que están diseñando el programa. Tan solo necesitan un traductor que entiendan el código fuente como las características de la maquina.

Suelen usar tipos de datos para la programación y hay lenguajes de propósito general (cualquier tipo de aplicación) y de propósito especifico (como FORTRAN para trabajos científicos). Los lenguajes de alto nivel logran la independencia del tipo de máquina y se aproximan al lenguaje natural. Se puede decir que el principal problema que presentan los lenguajes de alto nivel es la gran cantidad de ellos que existen actualmente en uso.

VENTAJAS Y DESVENTAJA

La principal ventaja de los lenguajes de alto nivel sobre los de bajo nivel, es que son más fáciles de leer, escribir y mantener por humanos. Al final, los programas escritos en alto nivel deben ser traducidos en un lenguaje máquina específico empleando un compilador o un intérprete. De esta manera pueden ser ejecutados por una máquina específica.

En los primeros lenguajes de alto nivel la limitación era que se orientaban a un área específica y sus instrucciones requerían de una sintaxis predefinida. Se clasifican como lenguajes procedimentales. Otra limitación de los lenguajes de alto nivel es que se requiere de ciertos conocimientos de programación para realizar las secuencias de instrucciones lógicas.

Se puede decir que el principal problema que presentan los lenguajes de alto nivel es la gran cantidad de ellos que existen actualmente en uso (FORTRAN, LISP, ALGOL, COBOL, APL, SNOBOL, PROLOG, MODULA2, ALGOL68, PASCAL, SIMULA67, ADA, C++, LIS, EUCLID, BASIC), además de las diferentes versiones o dialectos que se han desarrollado de algunos de ellos.

MAQUINA

El lenguaje máquina es el único que entiende directamente la computadora, ya que esta escrito en lenguajes directamente inteligibles por la máquina (computadora), utiliza el alfabeto binario, que consta de los dos únicos símbolos 0 y 1, denominados bits (abreviatura inglesa de dígitos binarios). Sus instrucciones son cadenas binarias (cadenas o series de caracteres de dígitos 0 y 1) que especifican una operación y, las posiciones (dirección) de memoria implicadas en la operación se denominan instrucciones de máquina o código maquina. Fue el primer lenguaje utilizado en la programación de computadoras, pero dejo de utilizarse por su dificultad y complicación, siendo sustituido por otros lenguajes más fáciles de aprender y utilizar, que además reducen la posibilidad de cometer errores. El lenguaje máquina es el conocido código binario. Generalmente, en la codificación de los programas se empleaba el sistema hexadecimal para simplificar el trabajo de escritura. Todas las instrucciones preparadas en cualquier lenguaje máquina tienen por lo menos dos partes. La primera es el comando u operación, que dice a las computadoras cual es la función que va a realizar. Todas las computadoras tienen un código de operación para cada una de las funciones. La segunda parte de la instrucción es el operando, que indica a la computadora donde hallar o almacenar los datos y otras instrucciones que se van a manipular, el número de operándoos de una instrucción varia en distintas computadoras.

Ventajas del lenguaje máquina: posibilidad de cargar (transferir un programa a la memoria) sin necesidad de traducción posterior, lo que supone una velocidad de ejecución superior a cualquier otro lenguaje de programación.

Desventajas del lenguaje máquina: dificultad y lentitud en la codificación. Poca fiabilidad. Gran dificultad para verificar y poner a punto los programas. Los programas solo son ejecutables en el mismo procesador (CPU). En la actualidad, las desventajas superan a las ventajas, lo que hace prácticamente no recomendables a los lenguajes máquina.

Ventajas del lenguaje máquina: posibilidad de cargar (transferir un programa a la memoria) sin necesidad de traducción posterior, lo que supone una velocidad de ejecución superior a cualquier otro lenguaje de programación.